La elección de un firewall de nueva generación (NGFW) representa una de las decisiones de seguridad más críticas para cualquier organización. A diferencia de los firewalls tradicionales que solo inspeccionan puertos y protocolos, los NGFW operan en la capa de aplicación (Layer 7) del modelo OSI, proporcionando visibilidad profunda del tráfico, control granular sobre aplicaciones y capacidades avanzadas de prevención de amenazas. Esta guía proporciona un marco completo para seleccionar el NGFW adecuado según las necesidades específicas de tu empresa.

¿Qué es un NGFW y por qué lo necesitas?

Un NGFW combina funciones de firewall tradicional con capacidades de seguridad avanzadas como Deep Packet Inspection (DPI), sistemas de prevención de intrusiones (IPS), control de aplicaciones, inspección de tráfico cifrado SSL/TLS y análisis de comportamiento. Esta arquitectura integrada permite a las organizaciones defenderse contra las amenazas cibernéticas modernas que los firewalls convencionales no pueden detectar.

Capacidades Esenciales de un NGFW Moderno

Inspección Profunda de Paquetes (DPI): Examina el contenido completo de los paquetes de datos, no solo encabezados, para detectar amenazas ocultas dentro del payload.

Control y Visibilidad de Aplicaciones: Identifica y gestiona aplicaciones independientemente del puerto o protocolo utilizado, permitiendo políticas granulares por aplicación (ejemplo: permitir Salesforce pero bloquear Facebook).

Sistema de Prevención de Intrusiones (IPS): Detecta y bloquea exploits de red en tiempo real que apuntan a aplicaciones y sistemas vulnerables.

Inspección de Tráfico Cifrado: Descifra e inspecciona tráfico HTTPS/SSL/TLS para descubrir amenazas que se ocultan en canales seguros.

Sandboxing Avanzado: Analiza archivos sospechosos en entornos aislados para detectar malware de día cero y amenazas persistentes avanzadas (APT).

Threat Intelligence Integrado: Se conecta a feeds de inteligencia de amenazas para actualizaciones en tiempo real sobre campañas de ataque emergentes.

Control Basado en Identidad: Aplica políticas de seguridad basadas en usuarios y grupos, no solo en direcciones IP, facilitando la implementación de Zero Trust.

Diferencia Clave: NGFW vs UTM

Para empresas pequeñas y medianas, una decisión fundamental es elegir entre NGFW y UTM (Unified Threat Management).

UTM (Unified Threat Management)

Características: Combina firewall, antivirus, VPN, filtrado web y más en un único dispositivo.

Ventajas: Solución todo-en-uno, gestión simplificada, costo accesible, ideal para redes con tráfico ligero a moderado.

Desventajas: Escalabilidad limitada, personalización reducida, rendimiento puede degradarse con múltiples funciones activas.

Ideal para: Pequeñas empresas (20-100 empleados) sin equipo IT dedicado, presupuestos ajustados.

NGFW

Características: Deep Packet Inspection, control de aplicaciones granular, IPS avanzado, inspección SSL.

Ventajas: Seguridad superior, altamente personalizable, escalable para crecimiento, detección de amenazas sofisticadas.

Desventajas: Mayor costo inicial y continuo, complejidad de configuración, requiere experiencia técnica.

Ideal para: Empresas medianas a grandes (100+ empleados), entornos con alto tráfico, organizaciones con requisitos complejos de seguridad.

Principales Fabricantes y sus Características

Según el Gartner Magic Quadrant 2025 para Hybrid Mesh Firewall (el nuevo estándar de la industria), tres fabricantes destacan como líderes: Palo Alto Networks, Fortinet y Check Point.

Palo Alto Networks: Líder en Completeness of Vision

Palo Alto Networks ha sido posicionado como líder con la mayor puntuación en Completeness of Vision en el primer Magic Quadrant para Hybrid Mesh Firewall.

Fortalezas distintivas:

- App-ID™: Identifica aplicaciones independientemente de puerto, protocolo o cifrado, permitiendo control granular

- User-ID™: Mapea direcciones IP a usuarios específicos mediante integración con Active Directory, aplicando políticas por usuario o grupo

- WildFire™: Sandbox en la nube que analiza archivos desconocidos para detectar malware de día cero, con actualizaciones automáticas al firewall

- Single Pass Parallel Processing (SP3): Arquitectura única que procesa tráfico en un solo paso, minimizando latencia incluso con todas las funciones activas

- Panorama: Gestión centralizada de múltiples firewalls desde interfaz única

- Zero-delay signatures: Actualizaciones de firmas de amenazas en segundos a todos los NGFW conectados

Consideraciones:

- Costo elevado: PA-220 desde $1,000, PA-7000 desde $200,000+

- Complejidad inicial de configuración que requiere inversión en formación

- Modelo de suscripciones por función (Threat Prevention, URL Filtering, WildFire) puede acumular costos

Ideal para: Empresas medianas a grandes con presupuestos holgados que requieren máxima visibilidad, control granular y prevención de amenazas de clase mundial.

Fortinet FortiGate: Líder en Ability to Execute

Fortinet obtuvo el posicionamiento más alto en Ability to Execute en el Magic Quadrant 2025.

Fortalezas distintivas:

- FortiASIC: Chips propietarios que aceleran procesamiento de seguridad sin degradación de rendimiento, incluso con todas las funciones activas

- FortiOS: Sistema operativo único que unifica más de 30 funciones de seguridad y redes integradas

- Security Fabric: Ecosistema integrado que conecta todos los productos Fortinet para visibilidad y respuesta unificadas

- Mejor relación precio-rendimiento: Costos significativamente menores que competencia para throughput equivalente

- SD-WAN nativo: Capacidades avanzadas de SD-WAN integradas sin módulos adicionales

- Licenciamiento transparente: Bundles claros sin SKUs fragmentados

Consideraciones:

- Interfaz menos intuitiva comparada con Palo Alto o Check Point

- Vulnerabilidades recientes reportadas por FBI y CISA (98 high/critical entre 2021-2023)

- Documentación puede ser extensa y técnica

Ideal para: Organizaciones que buscan el mejor ROI, alto rendimiento a menor costo, y arquitectura descentralizada sin puntos únicos de falla.

Check Point Quantum: 22 Años como Líder

Check Point ha sido reconocido como líder en seguridad de red durante 22 años consecutivos.

Fortalezas distintivas:

- Mejor prevención de amenazas: Filosofía de prevención en tiempo real como principio fundamental

- Plataforma de gestión más robusta: Security Management integra gestión de seguridad a todas las escalas

- ThreatCloud AI: Inteligencia de amenazas alimentada por IA con actualizaciones en tiempo real

- Construido de forma segura: Desarrollado con seguridad desde el diseño inicial, no añadida posteriormente

- Hyperscale Platform: Soluciones que permiten crecimiento con el mejor ROI de la industria

- Software Blades: Arquitectura modular con tres bundles principales (NGFW, NGTP, SandBlast) que simplifican licenciamiento

Consideraciones:

- Puede ser costoso para pequeñas empresas

- Configuración inicial requiere conocimientos técnicos sólidos

- Menos enfoque en SMB comparado con Fortinet o Sophos

Ideal para: Empresas que priorizan prevención de amenazas sobre todo, sectores regulados, organizaciones con infraestructuras complejas.

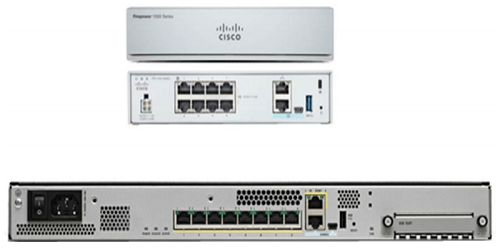

Cisco Firepower: Integración con Ecosistema Cisco

Cisco fue posicionado como Visionary en el Magic Quadrant 2025.

Fortalezas distintivas:

- Talos Threat Intelligence: Una de las redes de inteligencia de amenazas más grandes del mundo

- Integración perfecta con ecosistema Cisco: Si tu red ya es Cisco, la integración es seamless

- Plataforma unificada: Combina firewall, IPS y defensa contra malware en una solución

- Escalabilidad enterprise: Flexible para redes de todos los tamaños

Consideraciones:

- Complejidad de configuración: Significativamente más complejo que alternativas

- Fragmentación de licencias: Sistema extenso de SKUs puede ser confuso y costoso

- Arquitectura CPU-based: Puede experimentar ralentización bajo carga pesada vs. soluciones ASIC

- Restricciones VPN: Limitaciones en capacidades VPN comparado con competencia

Ideal para: Organizaciones grandes con infraestructura Cisco existente, empresas que valoran Talos intelligence.

Sophos XG/XGS: Integración con Endpoints

Sophos destaca por su capacidad de Synchronized Security que conecta firewalls con endpoints.

Fortalezas distintivas:

- Security Heartbeat: Comunicación bidireccional entre firewall y endpoints Sophos para respuesta coordinada ante amenazas

- Precio accesible: XG106 desde $450, excelente para SMB

- Sophos Central: Gestión cloud unificada de todos los productos Sophos

- Fácil implementación: Wizard de configuración simplifica despliegue inicial

- Integración XDR nativa: Detección y respuesta extendida integrada desde el diseño

Consideraciones:

- Rendimiento menor comparado con líderes (XG 125w: 6.5 Gbps firewall, 1.5 Gbps UTM)

- Funcionalidades avanzadas como WAF pueden ser complejas de configurar

- Historial de estabilidad variable en versiones anteriores (v16-18)

Ideal para: Pequeñas y medianas empresas (20-250 empleados), organizaciones que ya usan endpoints Sophos, presupuestos limitados.

WatchGuard Firebox: Simplicidad para SMB

WatchGuard se especializa en soluciones diseñadas específicamente para pequeñas y medianas empresas.

Fortalezas distintivas:

- Simplicidad de gestión: Interfaz intuitiva diseñada para equipos IT pequeños

- WatchGuard Cloud: Gestión centralizada cloud-native

- Modelos flexibles: Tabletop (con PoE), rackmount, virtual (FireboxV), cloud (Firebox Cloud)

- Bajo TCO: Total Cost of Ownership competitivo para SMB

- Trade Up Program: Descuentos hasta 25% para clientes existentes que actualizan

Consideraciones:

- Reconocimiento de marca menor comparado con líderes

- Funcionalidades enterprise más limitadas

- Menor presencia en evaluaciones Gartner

Ideal para: Pequeñas empresas (5-250 empleados) con recursos IT limitados, organizaciones que buscan simplicidad sin sacrificar seguridad esencial.

Tabla Comparativa de Fabricantes

Criterios Clave para la Selección

1. Dimensionamiento de Rendimiento (Throughput)

El throughput es la cantidad de tráfico que un firewall puede procesar, medido en Gbps. Es crítico entender que existen múltiples métricas de throughput:

Firewall Throughput (básico): Velocidad con inspección stateful básica sin funciones avanzadas

- Ejemplo: FortiGate 200F – 72.6 Gbps

NGFW Throughput: Con Application Control e IPS activos

- Ejemplo: FortiGate 200F – 33.3 Gbps

Threat Prevention Throughput: Con todas las funciones UTM activas (IPS, AV, URL filtering, sandboxing)

- Ejemplo: FortiGate 200F – 11 Gbps

Cálculo de necesidades:

- Determina tu ancho de banda WAN actual y proyectado a 3 años

- Identifica el throughput del “cuello de botella” (típicamente tu conexión de Internet)

- Añade 30% de margen para crecimiento y picos de tráfico

- Selecciona un NGFW cuyo Threat Prevention Throughput (no firewall básico) supere tus necesidades

Ejemplo práctico: Si tienes conexión de 1 Gbps y planeas actualizar a 2 Gbps en 2 años, necesitas NGFW con mínimo 2.6 Gbps de Threat Prevention Throughput (2 Gbps × 1.3).

2. Sesiones Concurrentes y Escalabilidad

Las conexiones concurrentes determinan cuántas sesiones simultáneas puede manejar el firewall.

Factores que impactan:

- Número de usuarios/dispositivos

- Aplicaciones utilizadas (navegación web = muchas sesiones cortas; videoconferencia = pocas sesiones largas)

- Dispositivos IoT (pueden generar miles de micro-sesiones)

Regla general: 100-500 sesiones por usuario en entornos corporativos típicos.

Ejemplo: 200 usuarios × 300 sesiones promedio = 60,000 sesiones concurrentes mínimas requeridas.

3. Funcionalidades de Seguridad Requeridas

Evalúa qué capacidades son críticas vs. opcionales para tu organización:

Críticas para la mayoría:

- IPS integrado para bloqueo de exploits

- Application Control (Layer 7)

- SSL/TLS Decryption (considerando que 95%+ del tráfico web es HTTPS)

- Threat Intelligence feeds actualizados

Importantes según contexto:

- Sandboxing avanzado (si enfrentas amenazas APT o zero-day)

- DLP integrado (si manejas datos sensibles regulados)

- Email security (si el firewall es punto de entrada de correo)

- Web Application Firewall (si publicas aplicaciones web)

Opcionales:

- SD-WAN (si tienes múltiples sitios)

- ZTNA integrado (si necesitas acceso remoto Zero Trust)

- IoT/OT security (para entornos industriales)

4. Modelo de Licenciamiento y TCO

Los modelos de licenciamiento varían dramáticamente entre fabricantes y pueden impactar significativamente el TCO.

Modelos comunes:

Suscripciones modulares (Palo Alto):

- Base: Hardware + PAN-OS

- Threat Prevention: IPS, Antivirus, Anti-spyware

- Advanced Threat Prevention: Inline ML cloud

- URL Filtering / Advanced URL Filtering

- WildFire / Advanced WildFire

- DNS Security / Advanced DNS Security

Ventaja: Paga solo por lo que necesitas

Desventaja: Costos pueden acumularse rápidamente; complejidad de gestión

Bundles todo-incluido (Fortinet, Check Point):

- Fortinet: Unified Threat Management (UTM) – todo en un bundle

- Check Point: NGFW (básico), NGTP (amenazas conocidas), SandBlast (zero-day)

Ventaja: Simplicidad, precios predecibles

Desventaja: Pagas por funciones que podrías no usar

Por usuario/dispositivo (algunos fabricantes SMB):

- Sophos: Bundles TotalProtect/EnterpriseProtect

- WatchGuard: Basic Security / Total Security Suite

Ventaja: Fácil de presupuestar

Desventaja: Puede ser costoso si creces rápidamente

Cálculo de TCO a 5 años debe incluir:

- Hardware inicial

- Licencias de software (año 1)

- Renovaciones anuales (años 2-5)

- Soporte técnico

- Formación del personal

- Servicios profesionales de implementación

- Hardware de HA/redundancia

- Gestión centralizada (Panorama, FortiManager, etc.)

5. Gestión y Operaciones

Gestión centralizada es esencial si tienes múltiples ubicaciones.

Opciones principales:

- Palo Alto Panorama / Strata Cloud Manager: Gestión unificada de políticas, visibilidad consolidada, configuración masiva

- Fortinet FortiManager: Gestión centralizada con templates de configuración, scripting

- Check Point Security Management: Plataforma más robusta de la industria según fabricante

- Sophos Central / WatchGuard Cloud: Gestión 100% cloud, sin appliance on-prem

Facilidad de uso: Si tu equipo IT es pequeño o carece de experiencia avanzada en firewalls, prioriza interfaces intuitivas:

- Más intuitivos: Sophos, WatchGuard, Palo Alto

- Curva de aprendizaje media: Fortinet, Check Point

- Más complejos: Cisco Firepower

Automatización: Para entornos DevOps o que requieren aprovisionamiento dinámico, verifica disponibilidad de APIs robustas.

6. Integración con Infraestructura Existente

Cloud e Híbrido:

Si tienes workloads en cloud público, verifica soporte nativo:

- VM-Series (Palo Alto): Disponible en AWS, Azure, GCP con funcionalidades idénticas a hardware

- FortiGate-VM: Despliegue virtual con FortiOS completo

- Check Point CloudGuard: Protección nativa para cloud

SIEM Integration:

Si ya utilizas un SIEM (como Splunk, Microsoft Sentinel, o QRadar), confirma que el NGFW puede enviar logs estructurados via syslog, CEF, o conectores nativos.

Identity Management:

Para políticas basadas en usuario, verifica integración con tu directorio:

- Active Directory / Azure AD

- LDAP

- SAML / RADIUS para autenticación

Ecosistema de seguridad:

- ¿Tienes endpoints con EDR específico que debe coordinar con el firewall? (Sophos Synchronized Security)

- ¿Utilizas SD-WAN que debe integrarse? (Fortinet, Palo Alto)

- ¿Necesitas CASB o SASE en el futuro?

7. Alta Disponibilidad y Resiliencia

Para organizaciones que no pueden tolerar downtime, la configuración de Alta Disponibilidad (HA) es crítica.

Configuraciones HA típicas:

- Active/Passive: Un firewall activo, otro en standby listo para failover automático

- Active/Active: Ambos firewalls procesando tráfico simultáneamente, con load balancing

- Clustering (Maestro): Fortinet permite clustering de múltiples unidades para escalabilidad masiva

Consideraciones:

- Requiere compra de segundo appliance (duplica costo hardware)

- Conexión heartbeat dedicada entre unidades

- Sincronización de tablas de estado para failover seamless

- Verifica si licencias cubren ambas unidades o necesitas licencias adicionales

8. Soporte Técnico y SLA

Niveles de soporte varían:

- Standard: Business hours (8×5), respuesta en 24-48 horas

- Premium: 24×7, respuesta en 1-4 horas para incidentes críticos

- TAM (Technical Account Manager): Gestor dedicado para clientes enterprise

Presencia local: Verifica que el fabricante tenga soporte en español y partners certificados en tu región.

Recursos de formación:

- Palo Alto: Extensa documentación, certificaciones reconocidas (PCNSA, PCNSE)

- Fortinet: NSE Certification Program con niveles 1-8

- Check Point: CCSA, CCSE certifications

Checklist Completo de Selección

Proceso de Evaluación Recomendado

Fase 1: Definición de Requisitos (2-4 semanas)

- Documenta tu infraestructura actual:

- Ancho de banda WAN por ubicación

- Número de usuarios/dispositivos

- Aplicaciones críticas de negocio

- Workloads on-prem vs. cloud

- Identifica requisitos de seguridad:

- Normativas de cumplimiento (PCI-DSS, GDPR, HIPAA, etc.)

- Tolerancia a riesgo de tu organización

- Incidentes de seguridad pasados

- Define restricciones:

- Presupuesto disponible (CAPEX + OPEX anual)

- Recursos humanos (tamaño y experiencia del equipo IT)

- Timeline de implementación

Fase 2: Preselección de Fabricantes (1-2 semanas)

- Shortlist de 2-3 fabricantes basado en:

- Posicionamiento Gartner/Forrester

- Casos de uso similares en tu industria

- Presupuesto disponible

- Ecosistema existente

- Solicita RFP (Request for Proposal) incluyendo:

- Especificaciones técnicas detalladas

- Modelos de licenciamiento aplicables

- Pricing transparente (hardware + licencias + soporte a 5 años)

- Referencias de clientes similares

Fase 3: PoC (Proof of Concept) (4-6 semanas)

- Configura entorno de prueba con cada solución preseleccionada:

- Despliega en laboratorio que simule tu red real

- Configura políticas representativas de tu producción

- Habilita todas las funciones de seguridad que planeas usar

- Ejecuta pruebas de rendimiento:

- Mide throughput real con todas las funciones activas

- Prueba con tráfico cifrado (HTTPS) que representa tu mix real

- Simula carga de usuarios concurrentes

- Valida latencia agregada

- Evalúa facilidad de gestión:

- ¿Cuánto tiempo toma configurar políticas comunes?

- ¿La interfaz es intuitiva para tu equipo?

- ¿Qué tan fácil es generar reportes de cumplimiento?

- Prueba detección de amenazas:

- Usa datasets de prueba con malware conocido y zero-day (EICAR, etc.)

- Verifica tasa de falsos positivos

- Evalúa calidad de alertas y contexto proporcionado

Fase 4: Decisión Final (1-2 semanas)

- Matriz de evaluación ponderada:

- Asigna pesos a cada criterio según importancia para tu organización

- Califica cada fabricante (1-10) en cada criterio

- Calcula score total ponderado

- Análisis TCO detallado:

- Proyecta costos a 5 años incluyendo todos los factores

- Compara no solo precio de lista, sino descuentos negociados

- Incluye costos “ocultos” (formación, servicios profesionales)

- Validación con stakeholders:

- Presenta hallazgos a CISO/CIO

- Obtén buy-in de equipo de operaciones que gestionará la solución

- Confirma alineación con estrategia tecnológica a largo plazo

Fase 5: Implementación (6-12 semanas)

- Planificación detallada:

- Define arquitectura (inline, tap mode, HA)

- Diseña rulebase inicial

- Planifica migración desde firewall existente

- Despliegue por fases:

- Comienza con modo monitor/log-only

- Incrementa gradualmente enforcement de políticas

- Implementa primero en ubicaciones no críticas

- Validación y ajuste:

- Monitorea falsos positivos iniciales

- Ajusta políticas basándote en comportamiento real

- Capacita a usuarios sobre cambios que puedan impactarles

Errores Comunes a Evitar

1. Seleccionar basándose solo en precio inicial

El appliance más barato puede tener costos de licenciamiento anual que duplican la inversión inicial. Siempre calcula TCO a 5 años.

2. Subestimar throughput real necesario

Los fabricantes especifican throughput en condiciones ideales. Siempre pregunta por “Threat Prevention Throughput” con todas las funciones activas, no “Firewall Throughput” básico.

3. Ignorar complejidad operativa

Un NGFW con funcionalidades avanzadas pero interface compleja puede resultar en configuraciones incorrectas que dejan vulnerabilidades. Asegúrate que tu equipo puede gestionarlo efectivamente.

4. No planificar para alta disponibilidad

Si tu organización depende de conectividad 24/7, el costo de redundancia debe incluirse desde día uno. Configurar HA después es más complejo y costoso.

5. Olvidar la inspección SSL

Con 95%+ del tráfico web cifrado, un NGFW sin capacidad de descifrar/inspeccionar SSL/TLS es prácticamente ciego ante amenazas modernas.

6. No considerar crecimiento futuro

Dimensiona para tu proyección a 3 años, no para hoy. Reemplazar un firewall por haber quedado corto en 18 meses genera costos y disrupciones evitables.

7. Subestimar tiempo de implementación

Implementaciones NGFW pueden tomar 3-12 meses dependiendo de complejidad. Planifica adecuadamente para no crear urgencias que lleven a errores.

Tendencias Emergentes en NGFW

Hybrid Mesh Firewall (HMF): El nuevo estándar definido por Gartner 2025 integra firewalls hardware, virtuales y cloud bajo un plano de gestión unificado. Busca fabricantes con roadmap claro hacia HMF.

AI/ML Nativo: Motores de machine learning integrados para detección de amenazas zero-day sin necesidad de firmas. Palo Alto (WildFire), Check Point (ThreatCloud AI) y Fortinet lideran en esta área.

Convergencia SASE/SSE: Los NGFW están evolucionando hacia arquitecturas SASE que combinan red y seguridad. Verifica si tu fabricante ofrece migración natural hacia SASE cuando tu organización esté lista.

Inspección Post-Quantum: Fortinet ya incluye criptografía post-quantum para proteger contra amenazas futuras de computación cuántica.

Security Service Edge (SSE): Movimiento hacia cloud-delivered security que elimina necesidad de appliances físicos en cada ubicación. Considera si tu organización se beneficiaría de FWaaS (Firewall as a Service).

La elección de un NGFW no debe tomarse a la ligera – representa la primera línea de defensa de tu organización contra amenazas cibernéticas cada vez más sofisticadas. No existe una solución “mejor” universal; la elección correcta depende de tus requisitos específicos de rendimiento, presupuesto, experiencia técnica del equipo y objetivos estratégicos a largo plazo.

Para empresas pequeñas (20-100 empleados) con presupuestos limitados: Sophos XG o WatchGuard Firebox ofrecen protección sólida con gestión simplificada y costos accesibles.

Para empresas medianas (100-500 empleados) buscando el mejor ROI: Fortinet FortiGate proporciona rendimiento excepcional a precios competitivos con arquitectura ASIC que garantiza performance consistente.

Para organizaciones que priorizan seguridad sobre costo: Palo Alto Networks ofrece las capacidades más avanzadas de visibilidad, control y prevención de amenazas del mercado.

Para entornos Cisco existentes: Cisco Firepower se integra seamlessly con tu ecosistema, aunque a costo de mayor complejidad.

Para organizaciones con madurez de seguridad alta: Check Point Quantum proporciona la prevención de amenazas más efectiva con 22 años de liderazgo comprobado.

Independientemente del fabricante elegido, asegúrate de:

- Calcular TCO completo a 5 años, no solo precio inicial

- Dimensionar para throughput real con todas las funciones activas

- Ejecutar PoC exhaustivo antes de comprometerte

- Planificar formación adecuada para tu equipo

- Incluir alta disponibilidad si tu negocio depende de conectividad 24/7

- Validar integración con tu ecosistema de seguridad existente

La inversión en tiempo durante la fase de evaluación se traducirá en años de protección efectiva y operaciones eficientes para tu organización.